В 2016 я написал статью Человеческим языком о цифровых сертификатах: ASN.1, X.509, PKI, в которой постарался максимально понятно рассказать о цифровых сертификатах с примерами их использования через консоль и openssl. С того времени многое изменилось: openssl версии 1 ушёл в массы, появились и стали активно использоваться его форки (libressl и boringssl), появилась (типа) поддержка гостовских алгоритмов. Плюс я получил неожиданно много обратной связи, чего совершенно не ожидал, и в итоге в 2020 году появился этот полностью переработанный и актуализированный текст.

Но настал 2024 год и уже в массы ушла версия openssl 1.1.1 с новыми крайне полезными фичами, однако я решил новую статью не писать, а постепенно актуализировать эту, плюс немного стилистически причесать.

Целевая аудитория этой статьи — айтишники, поверхностно знакомые с понятием цифрового сертификата, сопутствующими понятиями и техническими стандартами (X.509, PKI, PKCS). Текст не является пересказом документации или сборником рецептов, воспринимайте его как короткий учебник, рассказывающий о базовых концептах криптографии и сложившейся вокруг стандарта X.509 инфраструктуры.

Чаще всего цифровой сертификат ассоциируется с браузером, веб-сайтом и шифрованием трафика в HTTPS-соединении. И обычно на самом факте существования сертификата у большинства айтишников понимание темы заканчивается. Многие статьи на эту тему с самого начала топят читателя в абстрактных и несущественных деталях (например, раз, два). Между тем, базовые концепции системы сертификатов очень простые и я о них расскажу.

В центре внимания у меня сертификат, так как именно вокруг него крутятся все остальные концепты.

Текст состоит из двух частей: достаточно подробная теоретическая основа (включая несколько базовых понятий из криптографии) и практическая часть с конкретными примерами на openssl. Все новые понятия в тексте вводятся последовательно, а примеры из практической части используют файлы, созданные в предшествующих разделах. Я старался пользоваться официальной русской терминологией, принятой в стандартах и литературе.

В жизненном цикле сертификата участвует несколько организаций или персон, исполняющих различные роли, в течение статьи я буду переключаться между ними, чтобы продемонстрировать аспекты каждой.

Для полноценной работы вам понадобится linux с терминалом и установленным openssl версии 1.0 или выше. С некоторым оговорками подойдёт macos с терминалом (в macos последних версий установлен форк openssl под названием libressl, поэтому желательно установить именно openssl, например, из homebrew).

- Теория

- Что такое openssl

- Что такое и зачем нужны сертификаты

- Основы криптографии

- Использование криптографии в X.509-сертификатах

- Используемые криптоалгоритмы

- Концепт CSR и подписывания сертификата удостоверяющим центром

- Инфраструктура УЦ и сертификаты

- Цепочки доверия сертификатов на примере

- Отзыв сертификата

- Как работает активное проксирование TLS/SSL

- Практика

- OpenSSL и файлы конфигурации

- Форматы данных

- Типы данных

- Генерация закрытого ключа

- Создание Certificate Signing Request

- Создание тестового удостоверяющего центра

- Создание сертификата из CSR

- Тестирование сертификатов

- Верификация цепочки сертификатов

- Использование сертификатов для цифровой подписи любых файлов

- Проверка соответствия сертификата и закрытого ключа

- Использование сертификатов для шифрования

- Несколько примеров необычных сертификатов

- Примечания

Теория¶

В теоретическом разделе я коротко расскажу о программе и библиотеке OpenSSL, затем будет небольшой обзор необходимых для дальнейшего понимания криптографических концептов, далее о том, как они используются для создания сертификатов и сопутствующих объектов. Завершу всё небольшим обзором инфраструктуры доверия к сертификатам на основе удостоверяющих центров.

Что такое openssl¶

OpenSSL — это опенсорсный набор библиотек и программ для работы с SSL/TLS и некоторыми распространёнными криптоалгоритмами. В этой статье мы будем работать только с программой openssl, она представляет собой коллекцию утилит (команд) для операций над крипто-объектами: ключами, сертификатами, зашифрованными данными.

OpenSSL — очень старая система, в ней огромное количество legacy-кода и legacy-интерфейсов. Различные команды из её состава принимают разные аргументы и имеют разную логику работы. Команд этих очень много и я не буду рассказывать о них, вместо этого я сфокусируюсь на конкретных задачах, в рамках которых буду давать примеры использования команд для их решения. Иногда путей для решения задачи будет несколько.

Что такое и зачем нужны сертификаты¶

Для начала определимся, что вообще означает слово сертификат. В бытовом понимании это специальный документ, удостоверяющий какой-нибудь факт, знание или компетенцию; причём важно, что документ выдан конкретной (сертифицирующей) организацией. У этого документа есть признаки, по которым можно проверить, что он действительный и не поддельный. Например, уникальный номер, печать организации, подпись ответственного лица, срок действия и так далее. Важно, что имеются чётко определённые процедуры верификации сертификата, например, сравнение подписи, печати, запрос в организацию по номеру и так далее.

В русском языке слово сертификат употребляется наравне со словами удостоверение, свидетельство; особенно это характерно для бюрократии, официальных текстов и государственных стандартов. Например, в российской Системе документов по аккредитации в документе СДА 06-2009 используется такое определение:

Удостоверение (сертификат) - документ, выданный органом по сертификации персонала, удостоверяющий компетентность специалиста в определенной области испытаний в соответствии с присвоенным уровнем квалификации.

Поскольку мы говорим на русском и многие из нас работают с русскоязычной нормативной лексикой, дальше я буду пользоваться в том числе и «официальными» терминами при необходимости сопровождая их оригинальными англоязычными.

Термин цифровой сертификат (digital certificate) означает, что первичная его форма — в виде байтов на диске, памяти компьютера, на носителе информации. Цифровой сертификат можно легко скопировать и полученная копия будет обладать всеми свойствами оригинала. В основе цифровых сертификатов лежит криптография, именно с помощью криптоалгоритмов происходит работа с сертификатом на всех этапах его жизненного цикла: создание, использование, уничтожение. Без знания основ криптографии, хотя бы самых элементарных, невозможно полноценно понять суть и смысл цифровых сертификатов, поэтому я про них тоже расскажу.

В дальнейшем я под словом сертификат буду подразумевать исключительно цифровой сертификат.

Основы криптографии¶

Я не буду углубляться в детали, а лишь расскажу коротко и максимально доступно о ключевых криптографических концептах, лежащих в основе нашей темы. Хотя бы базовое их знание критично важно для полноценного понимания принципов работы цифровых сертификатов и сопутствующей инфраструктуры.

Википедия нам даёт такое определение:

Криптогра́фия (от др.-греч. κρυπτός «скрытый» + γράφω «пишу») — наука о методах обеспечения конфиденциальности (невозможности прочтения информации посторонним), целостности данных (невозможности незаметного изменения информации), аутентификации (проверки подлинности авторства или иных свойств объекта), шифрования (кодировка данных).

Все эти аспекты используются при работе с сертификатами. Начнём с шифрования, в упрощённой форме это процесс преобразования открытого текста в зашифрованный и наоборот, из зашифрованного в открытый — этот процесс называется дешифрованием, дешифровкой, расшифровкой. Шифрование и дешифрование работают на самом деле с произвольными наборами байтов, поэтому фразу открытый текст нужно воспринимать как открытый набор байтов.

В криптографии принято алгоритм шифрования/дешифрования называть просто шифр (cipher). Считается, что шифр сам по себе не может быть секретным, его алгоритм должен быть общеизвестным, а секретность обеспечиваться ключом — специальным набором байтов, который определяет, как именно алгоритм будет зашифровывать/расшифровывать данные. Общеизвестность нужна для того, чтобы шифр могли исследовать специалисты, подтверждая или опровергая его надёжность.

Если для шифрования и дешифрования используется один и тот же ключ, то такой алгоритм называется симметричным. Если для шифрования и дешифрования используются разные ключи, то алгоритм называется асимметричным. У каждого из таких типов есть свои области применения.

Важным для нас вариантом асимметричного шифра является криптосистема с открытым ключом (public-key cryptography). В её основе лежат такие принципы:

- ключ состоит из двух компонентов: закрытого ключа / private key (предполагается, что он секретный и тщательно охраняется) и открытого ключа / public key (который может и должен распространяться свободно по любым каналам);

- открытый ключ вычисляется из закрытого простым способом, а вот обратная процедура (вычисление закрытого ключа из открытого) является чрезвычайно сложной, затратной и невыполнимой за разумное время на любом доступном оборудовании;

- существует открытые, общеизвестные и надёжные алгоритмы, которые используют закрытый и открытый ключ для криптографических операций, например, для шифрования/дешифрования.

Часто закрытый ключ также называют приватным или секретным, открытый ключ называют публичным, но я в тексте буду придерживаться терминов закрытый/открытый. Слово секретный обычно используется в контексте симметричной криптосистемы.

Первая схема использования пары закрытого и открытого ключей — шифрование: отправитель шифрует текст, затем отправляет получателю зашифрованный текст через открытый канал, а получатель их расшифровывает снова в открытый текст. Эта схема предназначена для защиты информации, вот что для неё требуется:

- предполагается, что у отправителя уже есть (общеизвестный) открытый ключ, а у получателя — закрытый (парный к открытому, естественно);

- отправитель при помощи открытого ключа и алгоритма (шифра) шифрует данные и отправляет результат через открытые каналы;

- получатель при помощи закрытого ключа расшифровывает данные и восстанавливает исходный текст.

Поскольку открытый ключ общеизвестен, любой человек может зашифровать при помощи него сообщение, а дальше подменить оригинальное. У получателя нет никакого способа автоматически проверить (то есть аутентифицировать), что полученное им сообщение не было изменено и пришло именно от нужного отправителя. И тут на помощь приходит вторая схема использования пары ключей — цифровая подпись / digital signature. Она используется для подтверждения авторства сообщения, то есть для аутентификации. Вот пример:

- у отправителя файла (и только у него!) есть доступ до закрытого ключа, а открытый ключ является публичным и доступен в том числе получателю;

- отправитель берёт файл и при помощи алгоритма подписи и своего закрытого ключа создаёт цифровую подпись — ещё один набор байтов в виде отдельного файла, который отправляется получателю вместе с оригинальным текстовым файлом по открытому каналу;

- получатель берёт текстовый файл и файл подписи и при помощи алгоритма проверки цифровой подписи и открытого ключа отправителя верифицирует, создана ли эта подпись закрытым ключом, парой которому является данный открытый ключ.

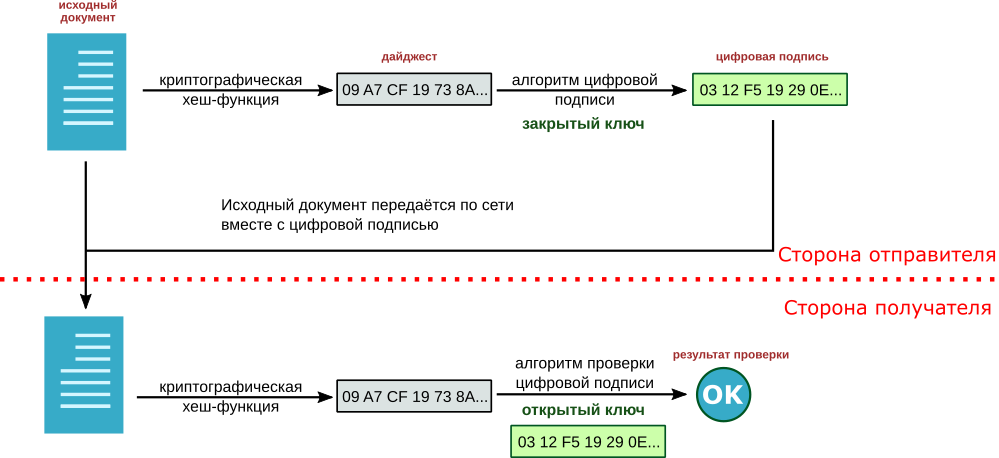

Алгоритм подписи чаще всего оперирует не с сообщением целиком, а с его дайджестом (digest), то есть «сжатым» при помощи алгоритма криптографического хеширования (например, SHA-1 или гостовского СТРИБОГ). И в целом схема выглядит так:

На практике байты цифровой подписи и байты собственно исходного (подписанного) сообщения обычно укладываются в один файл-контейнер, но важно понимать, что в процессе верификации они разделяются. Цифровая подпись обычно достаточно короткая, порядка нескольких сотен байтов максимум.

Во многих статьях (например, здесь) можно встретить некорректное и устаревшее описание цифровой подписи, в нём она является зашифрованным с помощью закрытого ключа дайджестом, а соответственно верификация производится расшифровкой подписи с помощью открытого ключа и последующим сравнением результата с отдельно подсчитанным на стороне получателя дайджестом сообщения. Такой процесс возможен для RSA, почти во всех остальных криптосистемах шифрование собственно открытыми/закрытыми ключами принципиально не поддерживается, а поддерживается только создание цифровой подписи. Однако для организации защищённого канала этого достаточно и я ниже в разделе Используемые криптоалгоритмы подробно расскажу, как при помощи произвольного алгоритма цифровой подписи организовать безопасное шифрование и дешифрование данных. А в практическом разделе расскажу, как это сделать командами openssl.

──────────────────

В итоге, если у отправителя и получателя есть пара из собственного закрытого и открытого ключа другой стороны, они могут безопасно обмениваться сообщениями. То есть с шифрованием и аутентификацией.

Использование криптографии в X.509-сертификатах¶

Цифровой сертификат в общем случае — это набор байтов, состоящий из двух блоков: информационного (например, название веб-сайта, название организации и т.п.) и цифровой подписи для информационного блока. Цифровая подпись создаётся удостоверяющим центром (УЦ) / certification authority (CA) и таким образом удостоверяет аутентичность данных из информационного блока. Но каким образом удостоверяющий центр проводит проверки, что подписываемый сертификат содержит данные той персоны или организации, которая подаёт его для подписи? Каким образом клиенты проверяют достоверность цифровой подписи в сертификате? Обо всём этом я подробно расскажу. Но сначала начнём со стандартов.

Существует несколько бинарных форматов для представления сертификатов, однако в абсолютном большинстве случаев вам придётся иметь дело с X.509-сертификатами. Все остальные форматы нишевые и я про них здесь не буду рассказывать.

X.509 — это технический стандарт, определяющий формат для сертификата с открытым ключом, то есть для такого сертификата, в информационном блоке которого записан (помимо других данных) открытый ключ. Как правило вместе с открытым ключом указываются личные данные / identity персоны или организации, владеющей соответствующим закрытым ключом.

Существует также набор стандартов для криптографии с открытым ключом PKCS (Public Key Cryptography Standards). На данный момент в нём 15 стандартов, их принято обозначать как PKCS#1, PKCS#2 и т.д. С полным списком можно ознакомиться в википедии: https://en.wikipedia.org/wiki/PKCS, а я в тексте буду на нужные мне части ссылаться по мере необходимости.

Изначально стандарты семейства PKCS разрабатывались компанией RSA Security LLC в целях рекламы крипто-алгоритмов, патенты на которые были на руках у компании, поэтому в индустрии отношение к этому набору было и остаётся настороженным.

В середине девяностых IETF и NIST сформировали рабочую группу Public-Key Infrastructure (X.509), которая позднее стала называться просто PKIX. В рамках рабочей группы были разработаны стандарты, детально описывающие, как нужно использовать X.509 на практике: RFC 3280 и его наследник RFC 5280.

Для описания структуры используемых данных чрезвычайно широко используется стандарт Abstract Syntax Notation One (ASN.1), фактически все типы данных в прикладной криптографии описаны через ASN.1-нотацию.

Используемые криптоалгоритмы¶

В инфраструктуре открытых ключей чаще всего используются RSA, DSA и ECC.

- RSA — криптосистема, названная по первым буквам имён её создателей: Rivest-Shamir-Adleman. В основе её теории лежит сложная задача факторизации (разделения на множители) произведения двух очень больших простых чисел. Выбираются очень больших два случайных простых числа p и q, их произведение n = p · q называется модулем / modulus и длина модуля в битах задаёт длину закрытого ключа. Чем больше длина, тем более надёжным считается ключ. Также выбирается сравнительно небольшое простое число e (чаще всего это 65537), называемое открытой экспонентой / public exponent. Дальше из модуля n вычисляется по специальному алгоритму (который я тут не буду объяснять) закрытая экспонента / private exponent. В итоге формируется открытый ключ в виде пары чисел (e, n) и закрытый ключ в виде пары (d, n). Этот алгоритм долгое время был самым распространённым и по умолчанию фигурировал во всех инструкциях и мануалах. Однако в середине девяностых был разработан алгоритм для квантовых компьютеров, выполняющий факторизацию чисел. Хотя квантовых компьютеров ещё нет, но теперь RSA считается потенциально слабым, если длина закрытого ключа меньше 2048 бит. RSA содержит алгоритмы как для шифрования, так и для цифровой подписи.

- DSA — криптографический алгоритм, названием расшифровывается как Digital Signature Algorithm, то есть алгоритм цифровой подписи. Он основан на математической теории возведения в степень по модулю и задаче дискретного логарифмирования. В отличие от RSA, этот алгоритм может использоваться только для подписывания данных, но не для их шифрования. Исторически DSA использовался и продолжает использоваться в операциях с государственными органами США, однако нас он не интересует, поэтому больше о нём не будем, просто имейте в виду, что он поддерживается при создании сертификатов тоже. DSA может использоваться только для цифровой подписи.

- ECC (или просто EC) — набор криптосистем на основе теории эллиптических кривых над конечным полем. Сейчас эти виды шифров используется всё активнее вместо RSA, поскольку они быстрее, размер ключа значительно меньше, потенциально устойчивее к взлому на квантовых компьютерах. Эллиптическая криптография построена на основе набора алгебраических операций на эллиптической кривой, которые, в свою очередь, строятся на основе операций в конечном поле, над которым задана кривая. В общем, это такая хардкорная высшая математика, знать которую совсем не обязательно для использования шифров. Крипто-алгоритмов на основе EC достаточно много, часть из них была перенесена из старых классических крипто-систем, часть придумана заново. Например, российский алгоритм цифровой подписи ГОСТ 34.10-2018 также использует эллиптические кривые для работы. Некоторые из ECC-алгоритмов могут использоваться для шифрования, а некоторые для цифровой подписи.

Из широко известных криптосистем только RSA позволяет собственными ключами шифровать и подписывать, все остальные непосредственно используются только для создания цифровой подписи. Однако можно пользоваться алгоритмом Diffie-Hellman для создания общего ключа для симметричного алгоритма (например, AES) и дальше уже им зашифровывать и расшифровывать данные.

Протокол Diffie-Hellman (Diffie–Hellman key exchange, дальше я буду его коротко называть DH) играет чрезвычайно большую роль в современной криптографии, поэтому я о нём расскажу подробно.

Суть DH в том, что две стороны могут безопасным образом создать одинаковый ключ через открытый канал связи. В википедии и других статьях принцип его работы обычно иллюстрируется через смешение цветов, но мне такое объяснение кажется не очень понятным, поэтому я его сильно упростил.

Итак, на разных сторонах открытого сетевого канала находятся Алиса и Боб которым нужно договориться о ключе (в моём примере это целое число) для симметричного шифра. Просто так передать его по сети нельзя, так как канал открытый и априори небезопасный.

- Алиса и Боб придумывают по секретному числу, например, Алиса выбирает

9, а Боб —2. - Алиса и Боб через открытый канал договариваются о каком-нибудь общем целом числе, скажем,

18. Это число не является секретным, но при каждом сеансе DH оно должно быть новым. Самый простой способ договориться, когда сторона, начинающая коммуникацию, просто выбирает число и другая сторона его принимает. - Дальше каждая сторона складывает своё секретное число и общее число, у Алисы получается

9 + 18=27, а у Боба2 + 18=20. Полученный результат каждый отправляет другой стороне по открытому каналу. - Полученное число Алиса и Боб складывают со своим секретным числом: у Алисы получается

20 + 9 = 29, а у Боба27 + 2 = 29. - Вот это число

29и является ключом, который каждая из сторон использует для шифрования/дешифрования.

Я выбрал операцию сложения ради простоты объяснения, в реальном протоколе используется сложно-обратимая операция. Если её обозначить через ⊕, то для произвольных значений X и Y вычисление Z = X ⊕ Y выполняется легко; а зная Z и X, вычислить Y исключительно сложно и затратно. В реальном DH используется функция возведения в степень в мультипликативной группе вычетов по простому модулю, её обратная операция — дискретный логарифм — считается крайне сложной и на данный момент не имеет эффективного решения.

──────────────────

Протокол DH, очевидно, уязвим для атак типа Man-in-the-middle, то есть третья сторона может незаметно вклиниться в обмен данными и полностью перехватывать и расшифровывать все данные. Поэтому в реальной жизни обмен блоками данных в DH сопровождается алгоритмами аутентификации, например, цифровой подписью.

Рассмотрим такую ситуацию: есть клиент и есть сервер, к которому подключается клиент через небезопасный и незащищённый канал. Также выбран некоторый криптоалгоритм цифровой подписи. У сервера есть закрытый ключ, а его открытая часть уже есть у клиента. Тогда аутентифицированный DH может работать, например, так:

- Клиент генерирует случайное секретное значение X общее публичное значение A.

- Клиент инициирует соединение к серверу и отправляет по нему A.

- Сервер получает A, генерирует своё секретное значение Y и вычисляет публичное значение B на основе публичного значения A и своего секретного Y.

- Сервер вычисляет общий секретный ключ K на основе публичного значения A и своего секретного значения Y.

- Сервер вычисляет цифровую подпись S от объединённого набора значений A и B и отправляет клиенту публичное значение B и цифровую подпись S.

- Клиент получает публичное значение B, вычисляет на основе B и своего секретного значения X общий секретный ключ K.

- Клиент проверяет цифровую подпись K объединённого набора значений A и только что полученного B (помним, что у клиента уже есть открытый ключ сервера).

- Если верификация подписи проходит успешно, вычисленный ключ K используется для шифрования и дешифрования данных между клиентом и сервером при помощи симметричного алгоритма.

В такой схеме клиент может быть уверен, что между ним и сервером нет третьей стороны, которая перехватывает данные, гарантией этому служит цифровая подпись. Такой ключ K, который создаётся на время сессии, называется эфемерным ключом (ephemeral key).

Ранее мы уже договорились, что контейнером для распространения открытого ключа является цифровой сертификат. И теперь остаётся вопрос: каким образом сертификат сервера оказывается у клиента перед установкой соединения.

Концепт CSR и подписывания сертификата удостоверяющим центром¶

Я буду использовать здесь и дальше слово заявитель / applicant для обозначения персоны или организации, которая хочет выпустить цифровой сертификат. Я специально не использую для этого контекста слово клиент, так как оно слишком общее и обычно применяется в контексте типа клиент/пользователь вебсайта.

Под личными данными заявителя я подразумеваю его имя, название организации, адрес, город и прочую информацию, которую в англоязычной терминологии принято называть identity.

Для выпуска сертификата заявитель обращается в специальную организацию, которой доверяют все стороны — удостоверяющему центру. Чтобы удостоверяющий центр создал сертификат с открытым ключом и личными данными заявителя, ему нужно убедиться как минимум в двух вещах:

- Заявитель является именно тем, за кого себя выдаёт, то есть предоставленные им личные данные точно его или принадлежат организации, уполномоченным представителем которой он является.

- У заявителя есть закрытый ключ для того открытого, который он предоставил удостоверяющему центру для подписи вместе с личными данными.

Первый пункт — это процедура, которая проводится административными, а не криптографическими методами, поэтому о ней здесь не будем рассказывать — это проверка паспорта, учредительных документов, звонки по телефонам, различные заверенные у нотариуса документы и так далее. А вот вторая отлично решается в автоматическом режиме криптографически — достаточно заявителю подписать собственным закрытым ключом блок с информационными данными (куда также записан собственно этот же открытый ключ!). В этом случае удостоверяющий центр берёт открытый ключ из информационного блока и верифицирует им цифровую подпись всего блока. В такой схеме удостоверяющий центр, естественно, должен быть уверен, что получил подписанный блок данных именно от этого заявителя.

Вот этот вот информационный блок (состоящий из личных данных и открытого ключа) плюс цифровая подпись для него формируют запрос на подпись сертификата / certificate signing request (CSR). Для X.509 формат данных CSR определён в спецификации PKCS#10, он достаточно простой и по сути представляет собой линейный список информационных полей, поэтому я особо не буду углубляться в описание его формата.

В удостоверяющем центре после верификации CSR выделяют из всего блока личных данных нужные, дополняют их данными УЦ, после чего получившийся новый блок подписывают уже закрытым ключом УЦ и получается X.509-сертификат.

Все эти шаги я нарисовал на одной схеме:

TBS Certificate расшифровывается как to be signed certificate, то есть, данные для подписи, подписываемый сертификат.

Такая инфраструктура называется Public key infrastructure (Инфраструктура открытых ключей) или сокращённо PKI.

Инфраструктура УЦ и сертификаты¶

X.509-сертификат состоит из стандартного набора полей, часть из них обязательна, часть нет. Официального перевода этих названий на русский нет, поэтому я преимущественно буду пользоваться оригинальными именами с пояснениями при необходимости.

В каждом X.509-сертификате есть два обязательных поля: issuer и subject. Поле subject (то есть субъект, в философском смысле: носитель деятельности, осуществляющий активность) содержит личные данные заявителя и по сути является названием сертификата, его главным идентифицирующим признаком, именем. Я специально не использую термин идентификатор, поскольку в контексте сертификата такое поле уже есть, причём оно является необязательным. Содержимое поля subject берётся из одноимённого поля в CSR при создании сертификата и обычно представляет собой имя персоны, организации, домен веб-сайта.

В поле issuer хранится имя сертификата удостоворяющего центра. Постоянно помним, что открытые ключи у нас распространяются исключительно внутри сертификата. Поэтому в поле issuer находится содержимое поля subject сертификата УЦ, внутри которого находится открытый ключ, закрытая часть которого используется для подписи сертификата заявителя.

Поля issuer и subject являются структурированными, то есть это не просто строчки текста, а оформленные в жёстко заданную структуру данные типа distinguished name. Об этом подробнее я расскажу в практическом разделе.

Таким образом, любой сертификат CERT_A в подобной инфраструктуре подписан закрытым ключом, открытая часть которого записана в каком-то другом сертификате CERT_B. Для простоты обычно в таком случае говорят, что сертификат CERT_A подписан сертификатом CERT_B. В свою очередь сертификат CERT_B подписан сертификатом CERT_C и так далее. Образуется цепочка зависимостей, которая завершается сертификатом CERT_Z специального вида, в котором поля issuer и subject совпадают. Это означает, что сертификат CERT_Z подписан закрытым ключом, открытая часть которого записана в этом же сертификате. Он так и называется — самоподписанный сертификат (self-signed certificate).

──────────────────

Считается, что вы как клиент доверяете (trust) сертификату CERT_A, если вы доверяете записанным в нём данным. Например, если вы получили сертификат организации через надёжный канал от надёжного представителя организации и записали на надёжном диске. Используя доверенный сертификат, а точнее, открытый ключ из него, вы можете организовать криптографически защищённый канал связи, например, до веб-сайта. Однако вы физически не сможете для каждого веб-сайта в таком режиме содержать «реестр» доверенных сертификатов и отслеживать его актуальность (сертификаты у сайтов часто меняются, например).

Описанная выше схема зависимостей между сертификатами лежит в основе системы доверия на базе удостоверяющих центров. Подразумевается, что если вы доверяете сертификату CERT_B, то вы также доверяете сертификату CERT_A, который им подписан. Так как организация-владелец сертификата B может им подписать множество других сертификатов, вы автоматически доверяете всем им. Следуя по цепочке доверия вы в итоге спускаетесь до самоподписанных сертификатов. Если вы доверяете самоподписанному сертификату CERT_Z, то вы автоматически доверяете всем остальным, которые имеют CERT_Z в цепочке доверия.

Естественно, бесконтрольное подписывание сертификатов ломает схему автоматического доверия, поэтому в сертификате есть специальные поля, которые разрешает или запрещает использовать этот сертификат при построении цепочки доверия. Если в вашем сертификате это не разрешено, то вы по-прежнему сможете подписать им другой сертификат, однако алгоритм верификации сразу такую цепочку «зарежет».

В итоге, только удостоверяющие центры (certification authority) обладают сертификатами, которые можно использовать для подписывания других сертификатов, чтобы они могли включаться в цепочку доверия. Их принято называть CA-сертификатами (CA certificate). А финальный самоподписанный сертификат в цепочке доверия называется сертификатом корневого удостоверяющего центра или просто корневым сертификатом (root certificate).

В итоге получается, что корневой сертификат лежит в основе огромного количества цепочек доверия, которые автоматически верифицируюся, если корневой сертификат находится в статусе доверенного. В любой современной операционной системе есть системное хранилище доверенных корневых сертификатов, эти сертификаты (и соответственно хранилище) меняются чрезвычайно редко и как правило это делается при обновлении операционной системы.

──────────────────

Также в сертификате есть множество других полей, которые ограничивают его применение. Например, диапазон дат, внутри которых сертификат можно считать доверенным. Практически все системы помечают сертификат недоверенным, если текущая дата в системе лежит вне указанного в сертификате диапазона. Диапазон действия корневых сертификатов обычно очень большой, порядка 10-20 лет. Этот диапазон дат указывается в полях notBefore и notAfter.

Здесь нужно отметить, что интерпретация «срока годности» сертификата целиком лежит на стороне программного обеспечения, которое сертификат использует. Нет никаких объективных причин, по которым сертификат перестаёт быть доверенным после достижения некоторой даты. Однако ограниченный срок жизни гарантирует стабильный источник дохода удостоверяющим центрам, которые выписывают сертификаты за весьма большие деньги.

──────────────────

Когда удостоверяющий центр выписывает сертификат, он записывает в поле serialNumber числовое значение, которое должно быть разным для каждого сертификата, заверенного этим конкретным сертификатом УЦ (X.509, п. 4.1.2.2). Туда можно записывать порядковый номер, можно текущую дату-время, можно случайное число, главное требование — это число должно быть уникальным для каждого выписанного сертификата.

──────────────────

X.509 — стандарт очень гибкий и позволяет добавлять произвольные дополнительные поля помимо базовых, это делается через расширения (extensions), я о них подробнее расскажу в практической части.

Цепочки доверия сертификатов на примере¶

Понятнее всего будет объяснить цепочки доверия на примере веб-сайтов и браузера.

У каждого работающего через SSL/TLS сайта имеется X.509-сертификат, подтверждающий его identity. Когда браузер устанавливает первое защищённое соединение с веб-сервером, они обмениваются информацией об используемых криптоалгоритмах, в рамках этого обмена веб-сервер отдаёт браузеру набор сертификатов, в котором есть обязательно сертификат собственно сайта, а остальные — промежуточные сертификаты для построения цепочки доверия.

Браузер сначала определяет, какой из переданных сертификатов является сайтовым, после чего пытается построить цепочку доверия из остальных полученных сертификатов и одного из доверенных, которые доступны браузеру на стороне клиента. В цепочке каждый сертификат, начиная с сайтового, подписан следующим перед ним сертификатом. Если итоговая цепочка завершается доверенным, браузер начинает доверять сайтовому сертификату и продолжает безопасное подключение с его использованием.

Здесь важный момент: браузер получает от сайта несколько сертификатов, чтобы это произошло, владелец сервера при его конфигурации добавляет не только сертификат сайта, но и промежуточные сертификаты, которые он получил от удостоверяющего центра.

Отзыв сертификата¶

Удостоверяющий центр может отозвать (revoke) любой выписанный им сертификат. Обычно это происходит при компрометации сертификата, когда связанный с ним закрытый ключ воруют злоумышленники. Ну или владелец сертификата по каким-то своим причинам решил сертификат принудительно лишить статуса доверенного у всех пользователей.

Изначально каждый удостоверяющий центр поддерживал собственный ресурс (веб-сайт) с регулярно обновляемым списком отозванных сертификатов, они так и назывались — списки отозванных сертификатов (certificate revocation list, сокращённо CLR). Программы должны скачивать эти CLR, парсить их и затем принудительно помечать указанные там сертификаты как недоверенные. Такая схема очень неэффективна и ресурсозатратна, поэтому она постепенно заменяется на новую — Online Certificate Status Protocol или OCSP.

OCSP позволяет практически в режиме реального времени проверять, отозван ли сертификат удостоверяющим центром, и некоторые браузеры его активно используют.

──────────────────

Помимо утечки закрытого ключа удостоверяющего центра, причиной отзыва может стать халатность самого УЦ, который выписывал сертификаты без должной проверки направо и налево. Либо использовал небезопасные или уязвимые криптоалгоритмы.

Как работает активное проксирование TLS/SSL¶

Активное проксирование означает, что провайдер вклинивается в поток сетевого трафика и пропускает его через специальные программы, иногда модифицируя. В случае зашифрованного трафика задача провайдера усложняется, так как для получения доступа к содержимому он должен выступить в роли клиента, расшифровать данные, а затем снова их зашифровать, отдавая настоящему клиенту.

Естественно, зашифровать тем же закрытым ключом он не может, так как он есть только у оригинального владельца сайта-источника TLS-трафика, поэтому провайдер шифрует отдаваемый настоящему клиенту поток данных собственным закрытым ключом. При этом у клиента браузер начнёт выдавать ошибки, поскольку в его базе нет доверенного сертификата, закрытым ключом которого провайдер шифрует данные. Чтобы ошибок не было, провайдер может заставить клиентов установить в систему свой корневой сертификат и сделать его доверенным.

Именно такая схема обычно используется в компаниях, которые хотят отслеживать весь свой трафик — они ставят на каждую доступную машину сертификат собственного удостоверяющего центра, которым они подменяют оригинальные сертификаты всех сайтов.

И вот тут начинается самое интересное — некоторые программы специально игнорируют системное хранилище сертификатов и вместо него используют собственное, в котором может быть вообще всего лишь один корневой сертификат. Как правило такое делают мобильные приложения банков. Если вдруг в трафике появится сайт с незнакомым сертификатом, приложение автоматически перестанет работать, так как не сможет вообще установить соединение.

Практика¶

Я начну с обзора форматов данных, на которых всё построено, и дальше последовательно пройду по всем этапам жизненного цикла сертификата: создание закрытого ключа, создание CSR, создание сертификата на основе этого CSR. Мы будем очень интенсивно использовать консольную программу openssl из состава одноимённой библиотеки. Версия openssl должна быть 1 или лучше 1.1. Бо́льшая часть команд будет работать и в форках, например, libressl в макоси или boringssl в андроиде. Удобнее всего пользоваться терминалом в linux, macos, либо в новом режиме windows.

OpenSSL и файлы конфигурации¶

Перед конкретными примерами я хочу детально рассказать, как работают команды из комплекта openssl. Этот момент очень важен, так как в нём объясняется, почему вроде бы одна и та же версия работает совершенно по-разному в разных операционных системах.

Практически все команды используют для работы файл конфигурации, в котором заданы значения по умолчанию для самых разных элементов. От содержимого этого файла как раз и зависит результат: вроде бы вы набрали точно такую команду, как было описано в тексте, но в результате получили неправильный сертификат, например.

В Debian и Ubuntu главный файл конфигурации — /etc/ssl/openssl.cnf, его структуру я не хочу детально описывать, только отмечу, что в файле много секций (они обозначаются строками в квадратных скобках, например, [ req ]), секции могут включаться друг в друга. Некоторые секции используются непосредственно командами openssl, например, секция [ req ] используется командой openssl req, в этой секции перечислены значения параметров, которые будут использованы по умолчанию. И вот эти значения могут быть разными для разных операционных систем и приводить к разным результатам для одинаковых команд. Ниже будет несколько примеров таких ситуаций.

Форматы данных¶

Первичным форматом представления сертификатов (а часто и других объектов в openssl) в бинарном виде является DER (Distinguished Encoding Rules). DER в свою очередь является способом представления в бинарной форме структурированных данных, описанных на специальном языке ASN.1, который традиционно используется в телекоме и сетях. ASN.1 не просто язык описания структурированных данных, для него разработаны инструменты трансляции ASN.1-нотации в код на множестве языков программирования, который кодирует и декодирует бинарные объекты в типизированные объекты языка, например, в структуры или классы. При этом важным свойством DER-объектов является интегрированность информации о структуре прямо в данных, то есть вы можете взять DER-файл и программно разобрать его на составные части даже без формального описания в ASN.1. Естественно, вы не будете знать смысл отдельных полей и какие именно данные там закодированы, но вы как минимум увидите структуру и стандартные типы: кортежи, целые числа, строки (в том числе юникодные).

Если вам интересно, можете прочитать подробное описание стандарта и правил кодирования в статье википидии про стандарт X.680 (именно он описывает ASN.1) и X.690 (он описывает кодирование бинарных объектов для ASN.1), также эту тему я затронул в своей статье про кодирование данных на смарт-картах. В этой статье я не буду рассказывать о синтаксисе и других деталях ASN.1, однако будут приводить упрощённые описания на нём, так как они достаточно простые и лёгкие для базового понимания.

Структуру и данные («дамп») DER-объекта можно посмотреть командой openssl asn1parse. Примеры её использования будут дальше в этой статье, когда я буду рассказывать о внутреннем устройстве различных бинарных крипто-объектов и буду приводить «дампы» их структуры.

──────────────────

Второй распространённый формат данных — PEM, это своего рода контейнер, позволяющий записать бинарные данные в ограниченном символьном наборе Base64, пригодном для передачи через электронную почту, чаты или даже бумагу. Один блок данных в PEM-формате выглядит так:

-----BEGIN RSA PRIVATE KEY-----

MIIBOgIBAAJBAKhGNt7cXXgzTk9NaAjdJy5Lpfq3mIqws4Ev7zf1Idh043hcAFbB

/uQr/BISsrAU170bLmAXE14s3edWkQNIWaECAwEAAQJAFcFmLK/+4aB4emY+kg7N

lv2uythbv2qS+pvQ6MIniw10AZ+Ypa78x67DaZMeIRFPB9EkKs2AyYzzQmd/DBId

MQIhANOlzUg24pOCT3bsB3ZcDXs52iyBYa+vk99w0S7ybF7NAiEAy4mSyjbJI1Uv

e9zhdYwXjYutp+z6tjlYtIUAMBNNPiUCIE++mANOkr5Lig9fzUv+USIN4TOFqD3e

5NN6mYab1tM9AiALHkzCdxOttm2NmpdGUIzI0qR909guNBvAYLON7L//cQIhALr7

12CHrerflaB6KknHPDtA+1rEKdut36RQ/5WmqVdX

-----END RSA PRIVATE KEY-----

Блок начинается с символов -----BEGIN, дальше идёт метка, обозначающая тип хранимых данных, потом -----, затем кусок закодированных в Base64 данных и дальше -----END, снова та же метка и в конце опять -----.

Внутри одного файла может быть несколько PEM-блоков, причём вокруг них может быть произвольный текст, который обычно программами игнорируется. У PEM-файлов часто используется расширение .pem, либо расширения, обозначающие тип хранимых там объектов, к примеру, .cer или .crt для сертификатов или .key для закрытых ключей.

Если раскодировать через base64 текст внутри PEM-блока, обычно получим корректный DER-объект. Таким образом, для программы метка в PEM-блоке служит подсказкой, какой тип данных находится внутри.

Практически всегда мы будем работать именно с PEM, более того, openssl по умолчанию использует его во всех своих командах для ввода и вывода.

Типы данных¶

Object identifier (OID)¶

В описанных через ASN.1 данных для идентификации различных сущностей используется OID (Object indentifier) — это механизм построения идентификаторов, стандартизированный всякими международными техническими комитетами. В рамках этого механизма различные сущности, объекты, концепты, алгоритмы, компании (и вообще что угодно, на самом деле) получают гарантированно уникальный однозначный идентификатор.

OID используется везде, где нужно сослаться на некую «вещь», которая определена где-то ещё. Например, если нужно указать используемый алгоритм, то записываем OID этого алгоритма вместо, скажем, строки или локального идентификатора.

Структура OID иерерахичная, в человекочитаемом виде их обычно представляют набором чисел, разделённых точкой, например, 1.2.840.113549.1.1.1 — OID алгоритма шифрования RSA. При этом OID 1.2.840.113549 является идентификатором компании RSA® Security Limited Liability Company (LLC), соответственно, этот алгоритм находится в «пространстве имён» этой компании, которая может создавать любые новые идентификаторы, начинающиеся с её OID (1.2.840.113549). Также каждый сегмент-число может иметь строковое представление, оно локально для конкретного «родительского» OID. Например, корневой сегмент 1 имеет альтернативное имя iso, корневой сегмент 0 — itu-t, корневой сегмент 2 — joint-iso-itu-t, других корневых сегментов нет. Внутри корневого сегмента 1 определены дочерние сегменты: standard(0), registration-authority(1), member-body(2), identified-organization(3). Ну и так далее. В таком виде строятся OID в ASN.1 нотации: {iso(1) member-body(2) us(840) rsadsi(113549) pkcs(1) pkcs-1(1) rsaEncryption(1)}. Существует ещё одна эквивалентная нотация — OID-IRI (Internationalized Resource Identifier), в неё идентификатор выглядит так: /ISO/Member-Body/US/113549/1/1/1. Однако мы в этом тексте из всего этого великолепия будем пользоваться исключительно точечной нотацией: 1.2.840.113549.1.1.1.

В ASN.1 определён специальный тип OBJECT IDENTIFIER для OID и он используется чрезвычайно широко в самых разных объектах. Если вы в спецификации блока данных видите OBJECT IDENTIFIER, то в этом блоке лежит OID.

В интернете есть специальный сайт oid-info.com, на котором в едином реестре сведено множество OID, например, для нашего идентификатора алгоритма шифрования RSA адрес страницы: http://oid-info.com/get/1.2.840.113549.1.1.1 . Вы можете им пользоваться, если вам встретится незнакомый OID, или же вы захотите узнать числовое представление идентификатора, указанного в виде строки. Дальше я в тексте буду стараться указывать OID разных сущностей в виде ссылки на соответствующую страницу oid-info.com.

Distinguished Name (DN)¶

В русской литературе DN часто переводят как отличающееся имя, но это выглядит и звучит так мерзко, что я им не буду пользоваться, а буду всегда писать просто DN.

Понятие Distinguished Name (DN) пришло из LDAP, по сути это способ записи наименования некоторого объекта/субъекта/сущности в строго структурированном виде.

DN представляет собой кортеж (то есть упорядоченную последовательность) из нескольких Relative DN (RDN), а каждый RDN состоит из пары значений AttributeType (тип атрибута) и AttributeValue (значение атрибута), при этом AttributeType является OID, а в AttributeValue чаще всего находится значение какого-нибудь из строковых типов.

Формальное определение DN даётся в RFC 5280 в таком виде:

RDNSequence ::= SEQUENCE OF RelativeDistinguishedName

RelativeDistinguishedName ::=

SET SIZE (1..MAX) OF AttributeTypeAndValue

AttributeTypeAndValue ::= SEQUENCE {

type AttributeType,

value AttributeValue }

AttributeType ::= OBJECT IDENTIFIER

AttributeValue ::= ANY -- DEFINED BY AttributeType

DirectoryString ::= CHOICE {

teletexString TeletexString (SIZE (1..MAX)),

printableString PrintableString (SIZE (1..MAX)),

universalString UniversalString (SIZE (1..MAX)),

utf8String UTF8String (SIZE (1..MAX)),

bmpString BMPString (SIZE (1..MAX)) }

Строго говоря, каждый RelativeDistinguishedName представляет собой не пару AttributeType и AttributeValue, а множество таких пар. Несколько пар в рамках одного RDN называется multi-valued RDN и теоретически может встретиться в реальной жизни, но мы пока оставим эту тему за рамками статьи.

В отличие от LDAP, в X.509 нет единого общепринятого способа сериализации DN в строковое значение (и обратно), поэтому различные программы и библиотеки придумывают свои способы. Но общий принцип такого кодирования примерно одинаковый: каждый RDN кодируется в виде строки KEY=VALUE, а такие пары ключ-значение собираются в строку при помощи разделителя, например, A1=V1; A2=V2; A3=V3. Во входных данных openssl используется нотация в такой форме:

/C=RU/ST=NSO/L=Novosibirsk/O=Regolit/CN=Sergey Stolyarov

При интерпретации такой строки каждый сегмент вида /type=value декодируется в соответствующее бинарное значение. Типы атрибутов C, L, O и некоторые другие определены в стандарте и декодируются в соответствующие OID. При этом можно сразу указать нужный OID. Например, вот эквивалентное представление DN:

/2.5.4.6=RU/2.5.4.8=NSO/L=Novosibirsk/O=Regolit/CN=Sergey Stolyarov

Здесь мы заменили C/Country на его OID 2.5.4.6, а ST/stateOrProvinceName — на OID 2.5.4.8. Также можно писать «длинные» типы атрибутов, например, вот тоже эквивалентное представление DN:

/Country=RU/stateOrProvinceName=NSO/L=Novosibirsk/O=Regolit/CN=Sergey Stolyarov

Все три строки будут в итоге сконвертированы в одинаковый бинарный код, представляющий DN.

Важное замечание

Последовательность компонентов в DN имеет значение,

/C=RU/L=Novosibirskи/L=Novosibirsk/C=RU— это разные DN.О конкретных типах атрибутов я расскажу ниже в разделе, где это будет более уместно и логично.

При выводе DN в текстовом виде openssl использует другую нотацию, что, впрочем, вполне в духе программы:

C=RU, ST=NSO, L=Novosibirsk, O=Regolit, CN=Sergey Stolyarov

AlgorithmIdentifier¶

Под типом AlgorithmIdentifier почти всегда подразумевается подобная структура:

AlgorithmIdentifier ::= SEQUENCE {

algorithm OBJECT IDENTIFIER,

parameters ANY DEFINED BY algorithm OPTIONAL }

Это последовательность из двух полей: идентификатор (OID) алгоритма и опциональное поле с параметрами алгоритма. Названия конкретных полей могут различаться, но суть именно такая.

Генерация закрытого ключа¶

Первым этапом создания сертификата является генерация нового закрытого ключа на основе случайных данных. Я специально выделил это в отдельный пункт, чтобы вы смогли больше понять, как всё устроено. В других инструкциях сразу начинают с этапа создания certificate signing request (CSR), но мы к нему придём более последовательным путём.

Ключ можно дополнительно зашифровать симметричным шифром, используя отдельный пароль. Это дополнительный слой защиты для такого важного объекта: даже если злоумышленник получит доступ к файловой системе, он найдёт только зашифрованный объект. При использовании такого ключа необходимо ввести пароль при старте программы или в другой момент, когда он требуется.

Начнём с выбора криптографического алгоритма. Изначально он был ограничен двумя — RSA и DSA, позднее к ним добавились алгоритмы на эллиптических кривых (ECC).

Закрытый ключ RSA¶

Здесь я использую ключ длиной 512 бит исключительно в демонстрационных целях, в реальном применении так делать нельзя, нужно использовать длину 2048 или больше.

Классическая команда для создания ключа RSA длиной 512 бит в файле rsa512_1.pem выглядит так:

[user@shell]% openssl genrsa -out rsa512_1.pem 512

Результат выполнения этой команды отличается в разных версиях openssl! Вплоть до версии 1.1.1 будет сгенерирован файл в «традиционном» формате PKCS#1, это один PEM-блок с меткой RSA PRIVATE KEY:

-----BEGIN RSA PRIVATE KEY-----

MIIBOgIBAAJBALCwLuqdlD0h/ZiNd1iORH5Zgbz6Una9iAb1uT2+5+VKAHjC53RC

p6RG95VKVvQFhKic78Wy0hvxTbVbPGABS5MCAwEAAQJAa+OJInYKWLHyuj5Xy9lD

dauODykDRcJB144gCNYTn+vmIvaUpe15DCCLpOe1KtkowFbS8HKsWHgAL28zn3nx

0QIhAN0qYrvboEMJJkHmbYIOEyheS1S2xMHD1EsR8YdyU92/AiEAzIRtP52v8trb

xpm+VGbvqdoqyuaRC2yElpt8AjBC7y0CIQCaLopWXG4FTcOV/YYqPJWuds4daK0S

R+sfyoqO2m0NEQIgBSCQyJaAcbsw5VK3ZdBK09xHVFzhaALpdAkj274v/2UCIEM3

WFaS5azuCXD53wMrJEC5GlqjPHfXbm6Zssyi15xh

-----END RSA PRIVATE KEY-----

Внутри этого блока закодирован объект в формате, описанном в стандарте PKCS#1. PKCS#1 описывает алгоритм RSA, на данный момент его актуальный текст опубликован в виде RFC 3447. В стандарте описаны бинарные структуры ключей, именно в этом формате их создаёт команда openssl genrsa.

Вот как выглядит разобранный на составные закрытый ключ RSA в формате PKCS#1 (я сократил слишком длинные строки для читабельности, помним, что почти все объекты в нашей области закодированы в DER, который позволяет проводить автоматический разбор структуры):

[user@shell]% openssl asn1parse -i -in rsa512_1.pem

0:d=0 hl=4 l= 314 cons: SEQUENCE

4:d=1 hl=2 l= 1 prim: INTEGER :00

7:d=1 hl=2 l= 65 prim: INTEGER :B12CA08DF04E4D4AD4149E789...skip...B0D7E0644D7186EC5C6B7D

74:d=1 hl=2 l= 3 prim: INTEGER :010001

79:d=1 hl=2 l= 64 prim: INTEGER :7B5CD76DFD24882C9F74ADAEC...skip...17D123C69EE06BFEAFF01

145:d=1 hl=2 l= 33 prim: INTEGER :D543F842828515251F369D601752BC08602383B4A15A34D6C705877D791B54DB

180:d=1 hl=2 l= 33 prim: INTEGER :D4AD434262295D2BB2F3DE825AF8F6697B72D0902694112773A72EB36161C487

215:d=1 hl=2 l= 32 prim: INTEGER :4D84381F8CAB6CC522744A7D9BDCA1A5F5B3D2F27BD77AEF3A45E33A93238113

249:d=1 hl=2 l= 32 prim: INTEGER :56A1DD6C0520645B90A1D659B34506DB20F63C0EFC280474D59F9C5E65A4B5B1

283:d=1 hl=2 l= 33 prim: INTEGER :B5F1F5F4CA1771A6990851CFBCBDF5E2B6A032AD02AFA8AF914E47A73E8AE0DB

Для бо́льшей наглядности я использовал аргумент -i, он отделяет вложенные блоки отступом. В данном случае мы видим, что внутри файла последовательно записаны девять чисел, в RFC 3447, раздел A.1.2 даётся такое ASN.1 определение этой структуры:

RSAPrivateKey ::= SEQUENCE {

version Version,

modulus INTEGER, -- n

publicExponent INTEGER, -- e

privateExponent INTEGER, -- d

prime1 INTEGER, -- p

prime2 INTEGER, -- q

exponent1 INTEGER, -- d mod (p-1)

exponent2 INTEGER, -- d mod (q-1)

coefficient INTEGER, -- (inverse of q) mod p

otherPrimeInfos OtherPrimeInfos OPTIONAL

}

Первое поле — версия данных, это стандартная практика, а дальше идут восемь чисел, определяющих закрытый ключ RSA. Программы, использующие закрытый ключ, разбирают эти данные на числа и дальше пользуются ими для работы.

В openssl с версии 3.0.0 команда openssl genrsa создаёт закрытый ключ в другом формате PKCS#8, он выглядит примерно так:

-----BEGIN PRIVATE KEY-----

MIIBVgIBADANBgkqhkiG9w0BAQEFAASCAUAwggE8AgEAAkEAs8S8lNimEyjrOepI

wn9f0CzYrf/XUYnUg79sc3oUsovYXWXcBe9nrkJjScTmNu1vB5n/aZcrI/UYtzaB

qwy3RwIDAQABAkAJ2wpfurT4LfEffrm4eBU/q4XBnFoorT7Kbk860YGa/Do9tgjm

8ktsOzerNCY7S9oNob/D1Ri/nho+Sb8zK03RAiEA1t0+YXZBMpF95JFRDxMrqnr9

dJ8qfs9SX/8fv3k7EB8CIQDWL2ig5RhFmtV1pE1DaEsKe2IW03uqWyFFVox/3f5T

2QIhANA5qPKav6RaCz8u9Pc/BNo6RtZ2SaCLGrGddQ8CVZLRAiEAp8H8PkER8Lqk

RH9K8OgIFo6rNluwea7k8U0nwKMcp4kCIQDOMGljm1+SCdH/FDVK7pX0g5h17dpK

sBKVvUKscLct+Q==

-----END PRIVATE KEY-----

Если вы хотите сгенерировать в «традиционном» PKCS#1, то добавьте аргумент -traditional:

[user@shell]% openssl genrsa -traditional -out rsa512_1.pem 512

──────────────────

Команда openssl genrsa не умеет записывать ключ сразу в формате DER. Если вам нужен именно он, можно сконвертировать ключ из rsa512_1.pem в файл rsa512_1.der вот такой командой:

[user@shell]% openssl rsa -in rsa -in rsa512_1.pem -outform DER -out rsa512_1.der

writing RSA key

Аргумент -outform DER как раз задаёт выходной формат данных, если его не указывать, то подразумевается -outform PEM.

──────────────────

Как я уже упоминал выше, данные закрытого ключа можно зашифровать симметричным алгоритмом. Для этого нужно в команду openssl genrsa передать дополнительный аргумент, после чего программа попросит вас ввести два раза пароль, которым будут зашифрованы сгенерённые данные. Например, чтобы зашифровать ключ шифром AES-128-CBC, нужно выполнить команду:

[user@shell]% openssl genrsa -out rsa512_1_e.pem -aes128 512

Enter pass phrase for rsa512_1_e.pem:

Verifying - Enter pass phrase for rsa512_1_e.pem:

Вплоть до версии 1.1.1 результирующий файл rsa512_1_e.pem содержит один PEM-блок с такой же меткой RSA PRIVATE KEY, однако к блоку добавлены дополнительные атрибуты (они описаны в RFC 1421), указывающие, что данные внутри зашифрованы:

-----BEGIN RSA PRIVATE KEY-----

Proc-Type: 4,ENCRYPTED

DEK-Info: AES-128-CBC,49FDC7C579C43CA931FAC9BCB6AD829B

SORCkWmb3Nv1Zzge5+kDLWbNDBdVl4w5bDQaGY4ebArDTqKPHAwQMJ2Kv7H2XUEo

U94CJ8BT1X9Ycn4CCawY7DQoUn17TfHHGpW7Kn8Nzh6k7CWKzsvdQHxfnKM5QRN7

00COHepj2fAN5+UIT+2Md3c4QcKCjLfA4sIzTLBrrNl7HdwUs9cFEyKxl0j4DkzE

t0OytYL2o/yrLY90QHohLsqMVDRr2I+O+QtaJm/3zSbGAJmsEDYkt9InG9MfikYd

/HTCV3Mw/uLVLUEBbHT48lFUNZcaYD2a17r0hinsmNIwY9PVNfc4zt5WRKFYV+MV

Xw44d0cM8aA9dLx76VGSbyshBR/m2DRvwvUonjH7Sv/zKe6mz990NZ4e6pgwWCek

XmLu+z9k7hOERYwMJC0vweLGlxR3Cu1fErcbHiDfIGI=

-----END RSA PRIVATE KEY-----

Расшифровать такой файл можно такой командой (нужно знать пароль, которым зашифрованы данные):

[user@shell]% openssl rsa -in rsa512_1_e.pem -out rsa512_1.pem

Enter pass phrase for rsa512_1_e.pem:

writing RSA key

С версии 3.0.0 создаётся зашифрованный PEM в формате PKCS#8, у него другая метка — ENCRYPTED PRIVATE KEY:

-----BEGIN ENCRYPTED PRIVATE KEY-----

MIIBvTBXBgkqhkiG9w0BBQ0wSjApBgkqhkiG9w0BBQwwHAQIXaA2DtW/NA0CAggA

MAwGCCqGSIb3DQIJBQAwHQYJYIZIAWUDBAECBBDrlWVSgYMXawTZ1YIRCUeCBIIB

YH6hLxYfx5wcSPVzraqBiJzmYUroZ4B4nhYXvFJfNgqrEueTRWzmH3x805+17cnx

Xm4OeOc9EcZbwNIsovvl+4A9S7w0ctUn4UPPhUmrKW7cFbEugvB+nbAsCkLBMcgj

F5YJplcScGgLSSMRmCxjSMSN3vt06KaBhf0H1AUacROlTcbIFNKtHcHSZ7t89fiL

56MTphZLeQy65UeTk9lB+mSPIdNQvydg8YW73iUUDtmzSclAqaQRWYy0BAIiejK8

0W8JU8SHYwJlZIjU0sOQztDdSAG8dnhBIc8w5k0/lJ0LePlt2Rw1iUBF3njKoKcW

nHkle4XtYDrLDMjPmL5S7n9VtidqcGBKcwHzONvNEQumX4wku6ffB7Zpw9M1SEJ4

bSAbW7f40LU5jdQB8y1q/tMb9CKs7JExifCcAN/1poCcv8D5af9ZnlfWaLP0La6m

KSd5eZCEuKtjDDKlwuatcS4=

-----END ENCRYPTED PRIVATE KEY-----

Как обычно, в версии 3.0.0 или более поздней вы можете добавить аргумент -traditional, чтобы сгенерировать ключ в формате PKCS#1.

──────────────────

Ну и также вы можете зашифровать уже имеющийся закрытый ключ RSA (rsa512_1.pem) командой openssl rsa (воспользуемся алгоритмом AES-192-CBC):

[user@shell]% openssl rsa -in rsa512_1.pem -out rsa512_1_e.pem -aes192

writing RSA key

Enter PEM pass phrase:

Verifying - Enter PEM pass phrase:

И традиционное замечание — в версии 3.0.0 команда выше сгенерирует зашифрованный закрытый ключ в формате PKCS#8, чтобы получить PKCS#1, добавьте аргумент -traditional:

[user@shell]% openssl rsa -in rsa512_1.pem -out rsa512_1_e.pem -aes192 -traditional

Замечания

Список доступных алгоритмов для шифрования зависит от версии и сборки openssl. Базовые алгоритмы типа

AES-128-CBC,AES-192-CBC,DES-CBC,DES-EDE3-CBCи несколько других обычно есть везде.Как вы могли заметить, для создания ключей RSA используется команды

openssl genrsa, а для модификации —openssl rsa. Вторая команда также может использоваться для конвертации PEM в DER и обратно, генерации открытого ключа из закрытого, преобразования из PKCS#1 в PKCS#8 и некоторых других операций.Зашифрованный ключ формата PKCS#1 нельзя хранить в виде DER-файла. Если вы попытаетесь сконвертировать закрытый RSA-ключ командой

openssl rsa, то программа спросит у вас пароль и запишет DER-файл с расшифрованным ключом внутри.Зашифрованный ключ формата PKCS#8 можно хранить в формате DER, однако команда

openssl rsaпри указании формата вывода DER всё равно сохраняет его в открытом традиционном формате. Ниже я опишу, как конвертировать ключи в разделе Конвертация закрытых ключей в формат PKCS#8 и обратно.Никогда не используйте закрытый RSA ключ длиной менее 2048 бит, я в статье использую 512 только для демонстрации!

Закрытый ключ эллиптической криптосистемы¶

Важное замечание.

Разные программы и библиотеки поддерживают разные эллиптические кривые, и несмотря на то что openssl понимает их очень много, лишь очень ограниченный набор применим для реальных ситуаций, например, для SSL/TLS. См., например, таблицу совместимости кривых и TLS-библиотек: https://en.wikipedia.org/wiki/Comparison_of_TLS_implementations#Supported_elliptic_curves. Я буду использовать в примерах лишь те кривые, которые имеют максимально возможную поддержку среди библиотек.

Для создания закрытого ключа эллиптической криптосистемы (EC-ключа) используется команда openssl ecparam:

[user@shell]% openssl ecparam -name prime256v1 -genkey -noout -out prime256v1-eckey.pem

Аргумент -noout нужен для того, чтобы в результирующий файл был записан только сгенерированный закрытый ключ, без параметров использованной эллиптической кривой в виде отдельного PEM-блока EC PARAMETERS. Название используемой кривой указываем в аргументе -name prime256v1.

Команда openssl ecparam создаёт ключ в формате, описанном в стандарте RFC 5915, в PEM-файле это блок с маркером EC PRIVATE KEY, его структура описывается вот таким упрощённым ASN.1-определением:

ECPrivateKey ::= SEQUENCE {

version INTEGER,

privateKey OCTET STRING,

parameters [0] ECParameters {{ NamedCurve }} OPTIONAL,

publicKey [1] BIT STRING OPTIONAL

}

В нём два обязательных поля: version и privateKey, а также два опциональных: parameters — с параметрами эллиптической кривой и publicKey — с открытым ключом.

Посмотрим на созданный ключ, он записывается в PEM-блок с маркером EC PRIVATE KEY:

-----BEGIN EC PRIVATE KEY-----

MHcCAQEEIP6zRS0PbMX8QZZb7KMc0Us/XFa/NMDWVgXLuVEeas0LoAoGCCqGSM49

AwEHoUQDQgAEFoLqkuY6BGIKFrQE7B1ui+rrEit4vLr34toMd2IX7tKwn+WlRRcZ

CfvZUi/8NVK5T3ru2Y0RpmW5qC1QUGPWcA==

-----END EC PRIVATE KEY-----

Если воспользоваться командой openssl asn1parse, увидим структуру данных внутри этого блока:

[user@shell]% openssl asn1parse -i -in prime256v1-eckey.pem

0:d=0 hl=2 l= 119 cons: SEQUENCE

2:d=1 hl=2 l= 1 prim: INTEGER :01

5:d=1 hl=2 l= 32 prim: OCTET STRING [HEX DUMP]:FEB3452D0F6CC5FC41965BECA31CD14B3F5C56BF34C0D65605CBB9511E6ACD0B

39:d=1 hl=2 l= 10 cons: cont [ 0 ]

41:d=2 hl=2 l= 8 prim: OBJECT :prime256v1

51:d=1 hl=2 l= 68 cons: cont [ 1 ]

53:d=2 hl=2 l= 66 prim: BIT STRING

Видим, что в первом поле записана версия (число 01), во втором поле — закрытый ключ в виде байтовой строки, в третьем находится блок с параметрами в виде идентификатора кривой (в форме OID, которое преобразуется программой в человекочитаемый формат prime256v1) и в конце — открытый ключ.

При генерации ключа вместо prime256v1 можно указать название другой эллиптической кривой, openssl их знает очень много, полный список можно вывести командой openssl ecparam -list_curves:

[user@shell]% openssl ecparam -list_curves

secp112r1 : SECG/WTLS curve over a 112 bit prime field

secp112r2 : SECG curve over a 112 bit prime field

secp128r1 : SECG curve over a 128 bit prime field

...skip...

brainpoolP512t1: RFC 5639 curve over a 512 bit prime field

SM2 : SM2 curve over a 256 bit prime field

За каждым названием типа secp112r1 или secp112r1 скрыт набор параметров, задающих эту кривую, и вы можете их включить в закрытый ключ вместо предопределённого названия кривой. Это делается добавлением аргумента -param_enc explicit в вызов команды openssl ecparam:

[user@shell]% openssl ecparam -name prime256v1 -genkey -noout -param_enc explicit -out prime256v1-eckey-full.pem

Результирующий файл prime256v1-eckey-full.pem получается заметно больше:

-----BEGIN EC PRIVATE KEY-----

MIIBaAIBAQQg90po7E2F5ushBs6832qyZDKu34YUL6XnQgTzICeYgbaggfowgfcC

AQEwLAYHKoZIzj0BAQIhAP////8AAAABAAAAAAAAAAAAAAAA////////////////

MFsEIP////8AAAABAAAAAAAAAAAAAAAA///////////////8BCBaxjXYqjqT57Pr

vVV2mIa8ZR0GsMxTsPY7zjw+J9JgSwMVAMSdNgiG5wSTamZ44ROdJreBn36QBEEE

axfR8uEsQkf4vOblY6RA8ncDfYEt6zOg9KE5RdiYwpZP40Li/hp/m47n60p8D54W

K84zV2sxXs7LtkBoN79R9QIhAP////8AAAAA//////////+85vqtpxeehPO5ysL8

YyVRAgEBoUQDQgAEYYr/jahQc8DXGycDUG+4uYPPvAM447vdt6mAtNOEisSPeKVW

CTBUZ+Bm/rTzuDqIkRVFiGibIh/irFnK3gTvAg==

-----END EC PRIVATE KEY-----

Его структура уже заметно сложнее — вместо идентификатора кривой появился новый блок с её полными параметрами:

[user@shell]% openssl asn1parse -i -in prime256v1-eckey-full.pem

0:d=0 hl=4 l= 360 cons: SEQUENCE

4:d=1 hl=2 l= 1 prim: INTEGER :01

7:d=1 hl=2 l= 32 prim: OCTET STRING [HEX DUMP]:F74A68EC4D85E6EB2106CEBCDF6AB26432AEDF86142FA5E74204F320279881B6

41:d=1 hl=3 l= 250 cons: cont [ 0 ]

44:d=2 hl=3 l= 247 cons: SEQUENCE

47:d=3 hl=2 l= 1 prim: INTEGER :01

50:d=3 hl=2 l= 44 cons: SEQUENCE

52:d=4 hl=2 l= 7 prim: OBJECT :prime-field

61:d=4 hl=2 l= 33 prim: INTEGER :FFFFFFFF00000001000000000000000000000000FFFFFFFFFFFFFFFFFFFFFFFF

96:d=3 hl=2 l= 91 cons: SEQUENCE

98:d=4 hl=2 l= 32 prim: OCTET STRING [HEX DUMP]:FFFFFFFF00000001000000000000000000000000FFFFFFFFFFFFFFFFFFFFFFFC

132:d=4 hl=2 l= 32 prim: OCTET STRING [HEX DUMP]:5AC635D8AA3A93E7B3EBBD55769886BC651D06B0CC53B0F63BCE3C3E27D2604B

166:d=4 hl=2 l= 21 prim: BIT STRING

189:d=3 hl=2 l= 65 prim: OCTET STRING [HEX DUMP]:046B17D1F2E12C4247F8...skipped...CBB6406837BF51F5

256:d=3 hl=2 l= 33 prim: INTEGER :FFFFFFFF00000000FFFFFFFFFFFFFFFFBCE6FAADA7179E84F3B9CAC2FC632551

291:d=3 hl=2 l= 1 prim: INTEGER :01

294:d=1 hl=2 l= 68 cons: cont [ 1 ]

296:d=2 hl=2 l= 66 prim: BIT STRING

──────────────────

Для любой именованной кривой, которую знает openssl, вы можете посмотреть её параметры в человекочитаемом формате:

[user@shell]% openssl ecparam -name prime256v1 -text -param_enc explicit -noout

Field Type: prime-field

Prime:

00:ff:ff:ff:ff:00:00:00:01:00:00:00:00:00:00:

00:00:00:00:00:00:ff:ff:ff:ff:ff:ff:ff:ff:ff:

ff:ff:ff

A:

00:ff:ff:ff:ff:00:00:00:01:00:00:00:00:00:00:

00:00:00:00:00:00:ff:ff:ff:ff:ff:ff:ff:ff:ff:

ff:ff:fc

B:

5a:c6:35:d8:aa:3a:93:e7:b3:eb:bd:55:76:98:86:

bc:65:1d:06:b0:cc:53:b0:f6:3b:ce:3c:3e:27:d2:

60:4b

Generator (uncompressed):

04:6b:17:d1:f2:e1:2c:42:47:f8:bc:e6:e5:63:a4:

40:f2:77:03:7d:81:2d:eb:33:a0:f4:a1:39:45:d8:

98:c2:96:4f:e3:42:e2:fe:1a:7f:9b:8e:e7:eb:4a:

7c:0f:9e:16:2b:ce:33:57:6b:31:5e:ce:cb:b6:40:

68:37:bf:51:f5

Order:

00:ff:ff:ff:ff:00:00:00:00:ff:ff:ff:ff:ff:ff:

ff:ff:bc:e6:fa:ad:a7:17:9e:84:f3:b9:ca:c2:fc:

63:25:51

Cofactor: 1 (0x1)

Seed:

c4:9d:36:08:86:e7:04:93:6a:66:78:e1:13:9d:26:

b7:81:9f:7e:90

Здесь параметр -text означает, что нужно вывести информацию в человекочитаемой форме, а -param_enc explicit означает, что параметры кривой нужно вывести в явной форме без сокращённого до кодового имени названия. -noout отключает вывод собственно указанного объекта на экран.

Вы можете сравнить вывод этого и предыдущего листингов, чтобы убедиться, что они описывают один и тот же объект.

──────────────────

Параметры кривой можно также вывести в отдельный PEM-файл:

[user@shell]% openssl ecparam -name prime256v1 -param_enc explicit -out prime256v1-curve.pem

Получается такой файл prime256v1-curve.pem с PEM-блоком с маркером EC PARAMETERS:

-----BEGIN EC PARAMETERS-----

MIH3AgEBMCwGByqGSM49AQECIQD/////AAAAAQAAAAAAAAAAAAAAAP//////////

/////zBbBCD/////AAAAAQAAAAAAAAAAAAAAAP///////////////AQgWsY12Ko6

k+ez671VdpiGvGUdBrDMU7D2O848PifSYEsDFQDEnTYIhucEk2pmeOETnSa3gZ9+

kARBBGsX0fLhLEJH+Lzm5WOkQPJ3A32BLeszoPShOUXYmMKWT+NC4v4af5uO5+tK

fA+eFivOM1drMV7Oy7ZAaDe/UfUCIQD/////AAAAAP//////////vOb6racXnoTz

ucrC/GMlUQIBAQ==

-----END EC PARAMETERS-----

И мы опять можем через asn1parse посмотреть его структуру:

[user@shell]% openssl asn1parse -i -in prime256v1-curve.pem

0:d=0 hl=3 l= 247 cons: SEQUENCE

3:d=1 hl=2 l= 1 prim: INTEGER :01

6:d=1 hl=2 l= 44 cons: SEQUENCE

8:d=2 hl=2 l= 7 prim: OBJECT :prime-field

17:d=2 hl=2 l= 33 prim: INTEGER :FFFFFFFF00000001000000000000000000000000FFFFFFFFFFFFFFFFFFFFFFFF

52:d=1 hl=2 l= 91 cons: SEQUENCE

54:d=2 hl=2 l= 32 prim: OCTET STRING [HEX DUMP]:FFFFFFFF00000001000000000000000000000000FFFFFFFFFFFFFFFFFFFFFFFC

88:d=2 hl=2 l= 32 prim: OCTET STRING [HEX DUMP]:5AC635D8AA3A93E7B3EBBD55769886BC651D06B0CC53B0F63BCE3C3E27D2604B

122:d=2 hl=2 l= 21 prim: BIT STRING

145:d=1 hl=2 l= 65 prim: OCTET STRING [HEX DUMP]:046B17D1F2E12C4247F8BCE6E563A440F277037D812DEB33A0F......406837BF51F5

212:d=1 hl=2 l= 33 prim: INTEGER :FFFFFFFF00000000FFFFFFFFFFFFFFFFBCE6FAADA7179E84F3B9CAC2FC632551

247:d=1 hl=2 l= 1 prim: INTEGER :01

──────────────────

Если у вас есть файл с параметрами эллиптической кривой, то вы можете его передать в команду openssl ecparam и сгенерировать ключ на этой кривой, даже если вашей версии openssl ничего про неё не известно. Вот полезный пример, как создать ключ для алгоритма ГОСТ 34.10-2012 в версии openssl, которая по умолчанию не содержит определения этой кривой. Параметры я записал в файл id-tc26-gost-3410-2012-512-paramSetA.pem, вы можете его скачать и использовать для создания ключа таким образом:

[user@shell]% openssl ecparam -in id-tc26-gost-3410-2012-512-paramSetA.pem -genkey -noout -out gost-eckey.pem

Если вы запускали все вышеперечисленные команды, у вас должно быть создано два закрытых ключа: prime256v1-eckey.pem и gost-eckey.pem. Если посмотрите размеры этих файлов, то увидите, что в первом байтов в несколько раз меньше (227 байтов против 922):

[user@shell]% ls -l prime256v1-eckey.pem gost-eckey.pem

-rw------- 1 sigsergv sigsergv 922 июн 1 15:11 gost-eckey.pem

-rw------- 1 sigsergv sigsergv 227 июн 1 15:17 prime256v1-eckey.pem

Это происходит потому, что для второго ключа (gost-eckey.pem) мы явным образом указали все параметры эллиптической кривой, в то время как для первого — только название предопределённой. Разница особенно заметна, если сравнить содержимое через asn1parse:

[user@shell]% openssl asn1parse -i -in prime256v1-eckey.pem

0:d=0 hl=2 l= 119 cons: SEQUENCE

2:d=1 hl=2 l= 1 prim: INTEGER :01

5:d=1 hl=2 l= 32 prim: OCTET STRING [HEX DUMP]:FEB3452D0F6CC5FC41965BECA31CD14B3F5C56BF34C0D65605CBB9511E6ACD0B

39:d=1 hl=2 l= 10 cons: cont [ 0 ]

41:d=2 hl=2 l= 8 prim: OBJECT :prime256v1

51:d=1 hl=2 l= 68 cons: cont [ 1 ]

53:d=2 hl=2 l= 66 prim: BIT STRING

[user@shell]% openssl asn1parse -i -in gost-eckey.pem

0:d=0 hl=4 l= 631 cons: SEQUENCE

4:d=1 hl=2 l= 1 prim: INTEGER :01

7:d=1 hl=2 l= 64 prim: OCTET STRING [HEX DUMP]:0310F98B02AAC16490DCBD61...skipped...E4589F44F219EFFF4

73:d=1 hl=4 l= 422 cons: cont [ 0 ]

77:d=2 hl=4 l= 418 cons: SEQUENCE

81:d=3 hl=2 l= 1 prim: INTEGER :01

84:d=3 hl=2 l= 76 cons: SEQUENCE

86:d=4 hl=2 l= 7 prim: OBJECT :prime-field

95:d=4 hl=2 l= 65 prim: INTEGER :FFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFFF...skipped...FFFFFFFFFFFFDC7

162:d=3 hl=3 l= 132 cons: SEQUENCE

165:d=4 hl=2 l= 64 prim: OCTET STRING [HEX DUMP]:FFFFFFFFFFFFFFFFFFFFFFFFFFFF...skipped...FFFFFFFDC4

231:d=4 hl=2 l= 64 prim: OCTET STRING [HEX DUMP]:E8C2505DEDFC86DDC1BD0B2...skipped...4761503190785A71C760

297:d=3 hl=3 l= 129 prim: OCTET STRING [HEX DUMP]:04000000000000...skipped...5B889A589CB5215F2A4

429:d=3 hl=2 l= 65 prim: INTEGER :FFFFFFFFFFFFFFFFFF...skipped...11F10B275

496:d=3 hl=2 l= 1 prim: INTEGER :01

499:d=1 hl=3 l= 133 cons: cont [ 1 ]

502:d=2 hl=3 l= 130 prim: BIT STRING

Замечание

Команда

openssl ecparamумеет сама записывать создаваемый ключ в формате DER, для этого нужно указать аргумент-outform DER:[user@shell]% openssl ecparam -name prime256v1 -genkey -noout -outform DER -out prime256v1-eckey.derОбратите внимание, что этот бинарный файл

prime256v1-eckey.derпо-прежнему подчиняется RFC 5915, это НЕ закодированный в DER ключ формата PKCS#8. Если вам нужен бинарный PKCS#8-ключ, смотрите раздел Конвертация закрытых ключей в формат PKCS#8 и обратно.

──────────────────

Как и в случае RSA, вы можете зашифровать создаваемый закрытый ключ (только внутри PEM, шифрование DER не поддерживается), однако для этого нужно использовать сразу две соединённые команды, если хотите сгенерённый ключ зашифровать сразу при создании:

[user@shell]% openssl ecparam -name prime256v1 -genkey -noout | openssl ec -aes-128-cbc -out prime256v1-eckey-e.pem

──────────────────

Для операций над ключами эллиптических криптосистем существует отдельная команда openssl ec, она по сути аналогична openssl rsa, только работает для другого типа ключей. Например, конвертация ключа из формата PEM в DER делается так:

[user@shell]% openssl ec -in prime256v1-eckey.pem -outform DER -out prime256v1-eckey.der

read EC key

writing EC key

А шифрование закрытого ключа — так:

[user@shell]% openssl ec -in prime256v1-eckey.pem -aes192 -out prime256v1-eckey-e.pem

read EC key

writing EC key

Enter PEM pass phrase:

Verifying - Enter PEM pass phrase:

Даже в версии 3.0.0 при генерации EC-ключей НЕ используется PKCS#8.

Закрытые ключи в формате PKCS#8¶

Важное замечание насчёт PKCS#8.

Ключи в данном формате могут до сих пор считаться несколько экзотичными и некоторые библиотеки или программы их не понимают. Но важно понимать, что это точно такие же закрытые ключи, только в специальном «универсальном» формате-контейнере.

Выше мы видели, что форматы данных для RSA и EC-ключей совершенно разные, а отличить их друг от друга можно только через разные PEM-маркеры. Если же ключи представлены в DER-файлах, распознать их можно только эмпирическим путём, пытаясь разобрать данные для разных спецификаций.

Эту ситуацию пытается разрешить стандарт PKCS#8, он описывает способ представления закрытых ключей для произвольных алгоритмов, а также способ шифрования данных ключа.

Структура закрытого ключа в формате PKCS#8 очень простая и описывается такой ASN.1-схемой (я её упростил для читаемости):

PrivateKeyInfo ::= SEQUENCE {

version Version,

privateKeyAlgorithm PrivateKeyAlgorithmIdentifier,

privateKey PrivateKey,

attributes [0] IMPLICIT Attributes OPTIONAL }

PrivateKeyAlgorithmIdentifier ::= SEQUENCE {

algorithm AlgorithmIdentifier,

parameters AlgorithmParameters OPTIONAL

}

По сути это набор из как минимум трёх полей: версии синтаксиса (сейчас там может быть только 0), идентификатора алгоритма закрытого ключа (см. Типы данных → AlgorithmIdentifier) и собственно данных закрытого ключа.

Идентификатор алгоритма (privateKeyAlgorithm) представляет собой набор из одного обязательного поля algorithm, в котором записывается OID (см. Типы данных → Object identifier (OID)), и опционального поля с параметрами алгоритма.

Обычно с конкретным идентификатором алгоритма закрытого ключа связан способ его кодирования, именно в таком формате должны быть записаны данные в поле privateKey.

──────────────────

Для создания закрытых ключей в формате PKCS#8 используется команда openssl genpkey. Например, для создания RSA-ключа длиной 512 бит команда выглядит так (ключ записывается в файл rsa512_8.pem):

[user@shell]% openssl genpkey -algorithm rsa -pkeyopt rsa_keygen_bits:512 -out rsa512_8.pem

А вот как создать ключ для эллиптического алгоритма на кривой secp160k1 и сохранить его в файл secp160k1_8.pem:

[user@shell]% openssl genpkey -algorithm EC -pkeyopt ec_paramgen_curve:prime256v1 -pkeyopt ec_param_enc:named_curve -out prime256v1-eckey-8.pem

Enter PEM pass phrase:

Verifying - Enter PEM pass phrase:

В обоих примерах создаётся файл в формате PEM, причём с одинаковыми маркерами. Вот как выглядит файл rsa512_8.pem:

-----BEGIN PRIVATE KEY-----

MIIEvgIBADANBgkqhkiG9w0BAQEFAASCBKgwggSkAgEAAoIBAQCaqCEC9Y6I3VC8

+QtqA6oD6vxvEJczu+YV5Kn8b7CvcqWBfXI3RCG8VB/Hbt1cj5n0jc266d/XDimT

......skipped......

G0SVctomV0+dx5azDC5Dj1Mt8xLgnkn6924yPLGLomGGVzsCpzxyqND7g4bU5yQV

XILO58GSBmyOuWI7+EFb7s6N

-----END PRIVATE KEY-----

А вот файл prime256v1-eckey-8.pem, для его создания мы указали аргумент -pkeyopt ec_param_enc:named_curve, поэтому полные параметры кривой в него не включены, а только имя:

-----BEGIN PRIVATE KEY-----

MIGHAgEAMBMGByqGSM49AgEGCCqGSM49AwEHBG0wawIBAQQgIcYPIBeg/FEzbxU7

gfUTGkSYULyfLAErmi/BWXUCq6+hRANCAARULnWxbWLN1bEP2l4tKHo8j4TjMU54

pldrPAXxlsRTG1A68AP8w+ATR3SAKGauy25+fTdgbk3gn2TbBXyoM3IE

-----END PRIVATE KEY-----

Если запустить openssl asn1parse, то можно увидеть внутреннюю структуру этих данных, например:

[user@shell]% openssl asn1parse -i -in prime256v1-eckey-8.pem

0:d=0 hl=3 l= 135 cons: SEQUENCE

3:d=1 hl=2 l= 1 prim: INTEGER :00

6:d=1 hl=2 l= 19 cons: SEQUENCE

8:d=2 hl=2 l= 7 prim: OBJECT :id-ecPublicKey

17:d=2 hl=2 l= 8 prim: OBJECT :prime256v1

27:d=1 hl=2 l= 109 prim: OCTET STRING [HEX DUMP]:306B020101042021C60F...skipped...D37606E4DE09F64DB057CA8337204

Мы видим три поля: версию (со значением 0), идентификатор алгоритма, состоящий из OID 1.2.840.10045.2.1 (обозначается идентификатором id-ecPublicKey) и OID параметра 1.2.840.10045.3.1.7 именованной эллиптической кривой (обозначается идентификатором prime256v1).

Если при создании ключа указать аргумент -pkeyopt ec_param_enc:explicit, то в поле параметра алгоритма будут стоять параметры кривой вместо идентификатора prime256v1.

──────────────────

Команда genpkey позволяет также создавать зашифрованные ключи, однако по необъяснимым причинам позволяет это делать только в формате PEM, а чтобы преобразовать зашифрованный ключ в DER, нужно использовать команду openssl pkcs8, о которой я расскажу в следующем разделе.

Зашифрованный ключ создаётся при указании аргумента с алгоритмом симметричного шифрования (в данном случае -aes-128-cbc):

[user@shell]% openssl genpkey -algorithm rsa -pkeyopt rsa_keygen_bits:2048 -aes-128-cbc -out rsa512_8_e.pem

.....+++++

................+++++

Enter PEM pass phrase:

Verifying - Enter PEM pass phrase:

Если вы попытаетесь добавить аргумент для шифрования ключа в команду генерации вместе с выводом в DER, то в файл будет молча и без предупреждений записан закрытый ключ без шифрования.

Конвертация закрытых ключей в формат PKCS#8 и обратно¶

В принципе, все современные библиотеки и платформы должны корректно принимать ключи в формате PKCS#8, однако в некоторых из них требуют ключ только в традиционном формате для данного алгоритма (например, PKCS#1 для RSA-ключей). В openssl есть команда для конвертации закрытых ключей между PKCS#8 и традиционным форматом и обратно.

Например, для преобразования файла RSA-ключа rsa512_1.der из PKCS#1 DER в PKCS#8 PEM без симметричного шифрования используется такая команда:

[user@shell]% openssl pkcs8 -topk8 -nocrypt -in rsa512_1.der -inform DER

Если же вы хотите зашифровать ключ, замените аргумент -nocrypt на -v2 aes128 (вместо aes128 можно также использовать aes256 или des3):

[user@shell]% openssl pkcs8 -topk8 -v2 aes128 -in rsa512_1.der -inform DER

Enter Encryption Password:

Verifying - Enter Encryption Password:

Команда запросит новый пароль и его подтверждение.

Важное замечание насчёт пароля.

Симметричный алгоритм обычно требует в качестве ключа шифрования набор байтов строго определённой длины, например, 128 бит в случае AES-128-CBC, однако пользователю разрешено ввести произвольный пароль, длина которого отличается от требуемых 128 бит. Поэтому пароль сначала преобразуется специальными методами в набор байтов нужной длины и только потом этот набор байтов используется в качестве ключа.

Такая процедура называется KDF — key derivation function, в русскоязычной терминологии — функция формирования ключа. И если выбранный алгоритм симметричного шифрования использует очень короткий ключ, ваш длинный «безопасный» пароль будет преобразован в короткий ключ, который злоумышленник сможет легко подобрать (то есть ему нужно подобрать существенно менее длинный ключ, чем пароль, из которого он генерируется).

В некоторых вариантах openssl, например, в libressl из macos по умолчанию используется очень слабый алгоритм с очень коротким ключом, поэтому всегда указывайте алгоритм шифрования, как минимум это должен быть AES-128-CBC (что делается аргументом

-v2 aes128).Ну а вообще вся эта криптография с паролем соответствует PKCS#5, последняя версия которого описана в RFC 2898. Аргумент

-v2включает как раз её (PKCS#5 v2.0), однако не все программы могут такие данные принимать и может понадобиться использовать прошлую версию (PKCS#5 v1.5), но это уже детали, о которых я тут не буду рассказывать.

По умолчанию результат выводится в терминал, чтобы вывести в файл rsa512_8_e.pem, укажите аргумент -out rsa512_8_e.pem:

[user@shell]% openssl pkcs8 -topk8 -v2 aes128 -in rsa512_1.der -inform DER -out rsa512_8_e.pem

──────────────────

Если вы не хотите шифровать данные ключа, используйте аргумент -nocrypt: